Warum Multi-Faktor-Authentifizierung (MFA)?

Was ist das Problem mit Login-Name und Passwort?

Login-Name und Passwort können viel zu leicht in falsche Hände geraten.

Das haben die Phishing-Wellen in der Vergangenheit gezeigt: In stressigen Momenten kann es jeder/jedem BOKU-Angehörigen passieren. Das Passwort wird auf einer gefälschten Webseite eingegeben, und schon können Fremde mit BOKU-Zugangsdaten Unfug treiben.

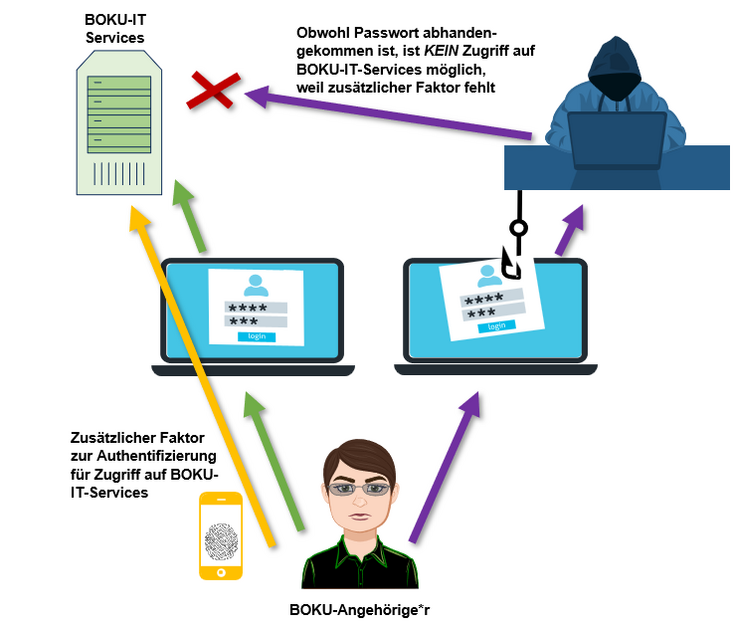

Was nützt ein zusätzlicher Faktor?

Wenn zusätzlich zu Login-Name und Passwort ein bestimmtes physisches Gerät wie zum Beispiel das eigene Smartphone, das eigene Notebook oder ein physischer Sicherheitsschlüssel erforderlich ist, verringern sich die Angriffsmöglichkeiten enorm.

Wie kann ich mir solche zusätzlichen Faktoren für die Multi-Faktor-Authentifizierung vorstellen?

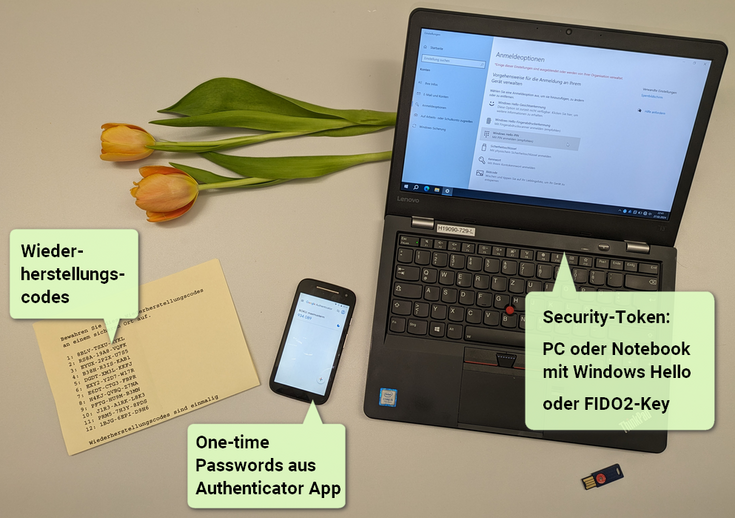

- Am eigenen PC oder Notebook ist die zeitsparendste, sicherste und für den Alltag empfohlene Methode die Authentifizierung mittels PIN-Code, Fingerabdruck oder Gesichtserkennung, wie Sie das wahrscheinlich von der Smartphone-Entsperrung her kennen.

Idealerweise richten Sie Ihre persönlichen Arbeitsgeräte als Security Tokens ein. Damit fungieren Ihr PC bzw. Ihr Notebook als zusätzlicher Faktor und Sie benötigen im Büroalltag keine weiteren Faktoren.

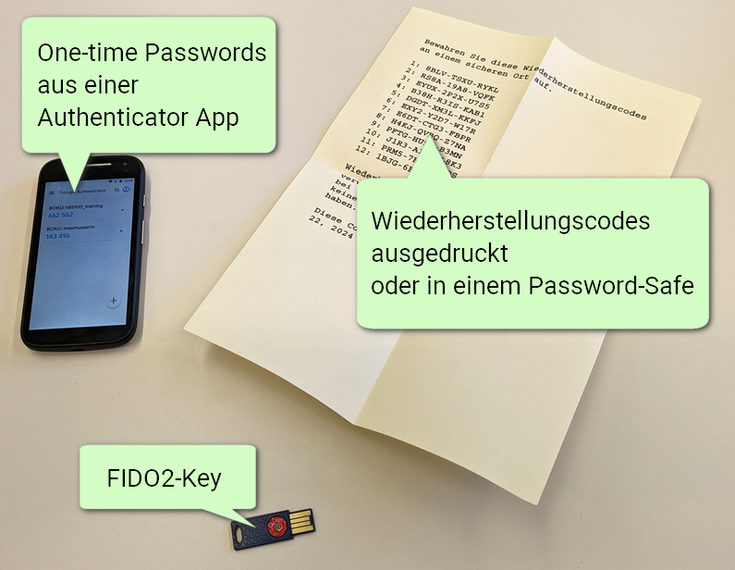

- Zeitlich limitierte Einmal-Passwörter = One-time-Passwords werden von einer Authenticator-App am Smartphone erzeugt und ermöglichen das Login, wenn man gerade nicht am eigenen PC ist.

Das funktioniert einfach, robust, betriebssystemübergreifend, ohne Netzwerkverbindung.

- Ausgedruckte und sicher verwahrte Wiederherstellungscodes ermöglichen ein Login in Ausnahmefällen, wo Smartphone oder eigenes Notebook nicht zur Verfügung stehen.

- Optional können auch physische Sicherheitsschlüssel (FIDO2-Keys) verwendet werden, wenn das für Ihren speziellen Anwendungsfall sinnvoll ist.

Häufig gestellte Fragen (Frequently Asked Questions, FAQ)

Was ist das Ziel von Multi-Faktor-Authentifizierung?

Ziel ist es, zu verhindern, dass Unbefugte mit Zugangsdaten von BOKU-Angehörigen in BOKU-IT-Systeme wie z.B. BOKUonline einloggen oder z.B. VPN nutzen können.

Wenn zusätzlich zu Login-Name und Passwort ein bestimmtes physisches Gerät wie zum Beispiel das eigene Notebook, das eigene Smartphone oder ein physischer Sicherheitsschlüssel erforderlich ist, verringern sich die Angriffsmöglichkeiten enorm.

Bin ich nach der Einrichtung von Windows Hello bzw. macOS Touch ID fertig, oder sind weitere Schritte zu tun?

Nach der Einrichtung von Windows Hello bzw. macOS Touch ID richten Sie idealerweise Ihre persönlichen Arbeitsgeräte in der Keycloak Kontoverwaltung als Security-Token ein.

Schritt-für-Schritt-Anleitungen dazu finden Sie unter:

Was macht eine Authenticator-App? Was sind One-time Passwords?

Eine Authenticator-App erzeugt laufend Einmal-Passwörter mit zeitlich limitierter Gültigkeit, auch One-time Passwords (OTP), One-time Codes oder Time-based One-time Passwords (TOTP) genannt.

Diese Einmal-Passwörter können als zweiter Faktor beim Login verwendet werden.

Wenn so ein Einmal-Passwort in falsche Hände gerät, ist das kein Problem, da es ja nach kurzer Zeit die Gültigkeit verliert.

Nur die aktuell mit der Authenticator-App erzeugten Passwörter können zum Login verwendet werden.

Bekomme ich SMSe, Codes, PINs an mein Mobiltelefon geschickt?

Nein, Sie bekommen NIEMALS SMSe, PINs oder sonstige Codes in Zusammmenhang mit MFA an ihr Mobiltelefon geschickt.

One-time Passwords werden von der Authenticator App selbst erzeugt, es ist KEINE wie immer geartete Netzwerkverbindung dafür erforderlich.

(Sollten Sie tatsächlich Nachrichten in Zusammenhang mit MFA an Ihr Mobiltelefon erhalten gehen Sie bitte von einem Betrugsversuch aus und kontaktieren Sie bitte die BOKU-IT: boku-it(at)boku.ac.at)

Ist es wahr, dass ein Authenticator-App kein Internet und keine sonstigen Netzwerkverbindungen benötig?

Nein, eine Authenticator-App an sich benötigt kein Internet und keinerlei sonstige Netzwerkverbindungen, auch kein Bluetooth.

One-time Passwords können auch im Flugmodus erzeugt werden.

Die One-time Passwords (genauer Time-based One-time Passwords, TOTP) werden tatsächlich von der Authenticator-App lokal am Gerät erzeugt. Es wird weder Verbindung zu BOKU-Servern noch Verbindung zu Google-Servern hergestellt.

Lediglich die exakte Uhrzeit ist erforderlich.

Detaillierte Informationen zu TOTP finden Sie unter: https://de.wikipedia.org/wiki/Time-based_One-time_Password_Algorithmus

Über Authenticator-Apps erzeugte One-time Passwords sind daher sehr robuste, zuverlässige Faktoren für das Login, die betriebssystemübergreifend funktionieren.

Mein Gerät hat keinen Fingerabdruckscanner. Ist das ein Problem?

Nein, es ist absolut kein Problem, wenn Ihr Gerät keinen Fingerabdruckscanner hat,

die meisten Stand-PCs haben das nicht.

Verwenden Sie einfach eine Hello PIN für die Anmeldung.

Hello PIN steht in jedem Fall zur Verfügung.

Muss ich mir jetzt einen FIDO2-Key kaufen?

Nein, im Normalfall werden Sie keinen FIDO2-Key benötigen.

Auf Ihren Arbeitsgeräten wird Windows Hello bzw. macOS Touch ID die bevorzugte Anmeldemethode sein.

Falls Sie öfter an fremden PCs (z.B. in PC-Räumen) in BOKU-IT-Services einloggen und dafür keine Authenticator-App am Smartphone nützen möchten kann ein FIDO2-Key für Sie sinnvoll sein.

Das Akronym FIDO steht für "Fast IDentity Online". Weitere Informationen zu FIDO2 finden Sie unter: https://de.wikipedia.org/wiki/FIDO2

-

FIDO2-Key

Mir steht kein Smartphone zur Verfügung, wie gehe ich damit um?

Grundsätzlich stehen Ihnen folgende Möglichkeiten zur Verfügung, wenn Sie an einem neuen oder fremden PC in Applikationen mit SSO-Login, und damit auch in Keycloak, einloggen möchten:

- Authenticator App am Smartphone

- Wiederherstellungscodes (ausgedruckt auf Papier oder in einem Password-Safe)

- FIDO2-Key

Wenn Sie kein Smartphone zur Verfügung haben, stehen Ihnen also für die Anmeldung an einem neuen oder fremden PC noch die Möglichkeiten Wiederherstellungscodes und FIDO2-Key zur Verfügung.

Beachten Sie bitte, dass Sie, falls Sie in Keycloak keine Authenticator-App einrichten, unbedingt ein Security-Token einrichten müssen, also z.B. Windows Hello auf Ihrem PC oder eben einen FIDO2-Key.

Brauche ich für Laborgeräte auch MFA?

Nein, um Laborgeräte geht es überhaupt nicht.

Es geht generell nicht um die Absicherung von Endgeräten, sondern um die Absicherung der Anmeldung an BOKU-IT-Services wie zum Beispiel Anmeldung in BOKUonline, BOKUlearn, VPN oder in anderen Services, die BOKU-Single-Sign-on (SSO) zur Anmeldung nutzen.

Brauche ich für das Login am PC selbst auch MFA-Faktoren?

Nein, für das Login am PC selbst sind keine MFA-Faktoren erforderlich.

Sie können den PC selbst mit allen installierten Programm genau wie bisher, ganz wie gewohnt, ohne MFA nutzen.

Es geht generell nicht um die Absicherung von Endgeräten, sondern um die Absicherung der Anmeldung an BOKU-IT-Services wie zum Beispiel Anmeldung in BOKUonline, BOKUlearn, VPN oder in anderen Services, die BOKU-Single-Sign-on (SSO) zur Anmeldung nutzen.

Warum ist eine Hello PIN sicherer als ein Passwort?

Auf den ersten Blick scheint eine kurze PIN weniger sicher zu sein als ein komplexes Passwort.

Warum eine Hello PIN tatsächlich sicherer ist, erklärt der Hersteller auf folgender Seite:

und in folgendem Video (englisch):